Em um cenário digital interconectado, as ameaças cibernéticas se tornam cada dia mais sofisticadas e a Cyber Threat Intelligence (CTI) surge como uma peça-chave na postura de segurança das empresas….

Em um cenário digital interconectado, as ameaças cibernéticas se tornam cada dia mais sofisticadas e a Cyber Threat Intelligence (CTI) surge como uma peça-chave na postura de segurança das empresas….

Diante das constantes ameaças cibernéticas se tornou essencial para as organizações fortalecerem suas estratégias de defesa para proteger suas informações confidenciais e sistemas. Um exemplo disso é o SOC. Para…

Com a evolução das ameaças cibernéticas, as empresas enfrentam um desafio cada vez maior para proteger seus sistemas, redes e dados. Por isso, é fundamental ter uma estrutura de segurança…

No contexto da segurança cibernética, Blue Team, Red Team e Purple Team são termos utilizados para descrever diferentes funções com as metodologias necessárias em uma estratégia de cibersegurança. Por meio…

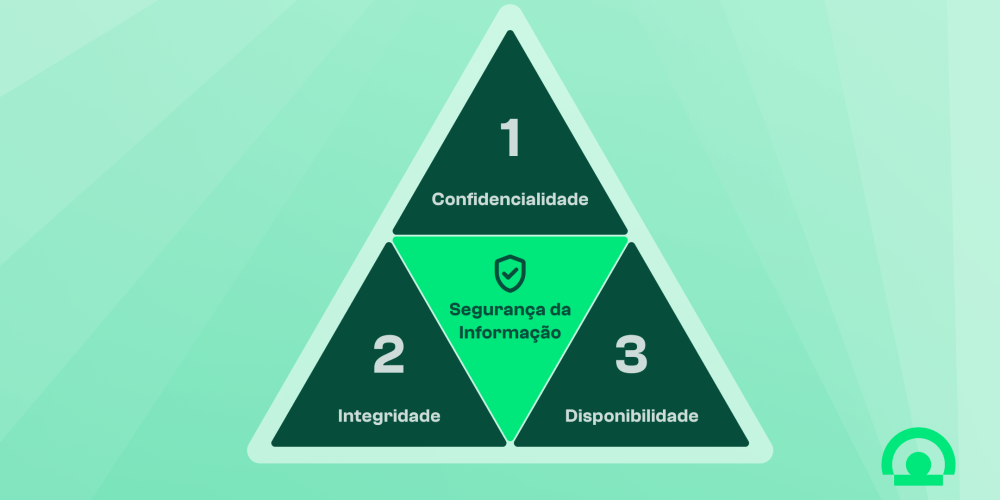

A tríade CIA é um acrônimo fundamental para aplicar uma estratégia de cibersegurança, já que ela reúne os três princípios centrais para promover a segurança de um sistema: confidencialidade, integridade…

O atual cenário de ameaças está cada vez mais diversificado, o que influencia na necessidade de uma abordagem integrada de defesa em profundidade para focar em configurações reforçadas, automação, segmentação…

Com a crescente quantidade de dados armazenados na nuvem, é fundamental contar com medidas que aumentem a segurança dos servidores em nuvem e reduzam a superfície de ataque. Para isso,…

A SEK (Security Ecosystem Knowledge), que atua com a oferta de soluções e serviços de cibersegurança voltados a apoiar as empresas a lidar com ameaças digitais complexas, anuncia a aquisição…

Para reforçar a segurança dos dados e mitigar o risco de ameaças cibernéticas, existem requisitos de conformidade na nuvem que as empresas precisam cumprir, de acordo com o segmento do…

A Gestão de Identidade e Acesso (IAM) é um princípio de cibersegurança que oferece recursos centralizados na automação, segurança e governança. Ele oferece maior visibilidade sobre os usuários e as…