Com a evolução das ameaças cibernéticas, as empresas enfrentam um desafio cada vez maior para proteger seus sistemas, redes e dados. Por isso, é fundamental ter uma estrutura de segurança cibernética abrangente e adaptável, como o NIST, para combater os riscos de forma eficaz.

Ao analisar os componentes desse framework é possível obter as medidas práticas para aumentar a resiliência da segurança cibernética e proteger sua empresa.

Para saber mais sobre a estrutura e os benefícios do NIST, leia o post até o final.

O que é NIST?

O NIST, também conhecido como National Institute of Standards and Technology ou traduzido em português como Instituto Nacional de Padrões e Tecnologia, é um órgão do Departamento de Comércio dos EUA que desenvolve e promove medições, padrões e tecnologia. O Congresso dos EUA fundou o NIST em 3 de março de 1901.

Uma de suas principais responsabilidades é o desenvolvimento de padrões e diretrizes de cibersegurança, que ajudam a melhorar a postura de segurança das organizações, por meio de práticas recomendadas pelo NIST.

Vale ressaltar que ele não é uma certificação, porém sua adoção é obrigatória para organizações federais dos EUA, assim como fornecedores.

Isso abrange setores químicos, instalações comerciais, comunicações, fabricação crítica, barragens, entre outras.

As principais publicações do NIST

O NIST publica padrões, diretrizes, recomendações e pesquisas sobre segurança e privacidade de dados e sistemas de informação. Elas costumam ser destinadas a agências federais e seus provedores de serviços terceirizados, fornecedores e contratados.

NIST Cybersecurity Framework (CSF)

Lançado em 2014, o primeiro caso serve como um guia de aperfeiçoamento da segurança cibernética para infraestrutura crítica.

Em 2017, uma ordem executiva do governo passou a exigir o cumprimento do NIST CSF para agências do governo federal e entidades em sua cadeia de suprimentos, porém ele é recomendado para ser utilizado por qualquer organização, seja qual for o setor ou porte.

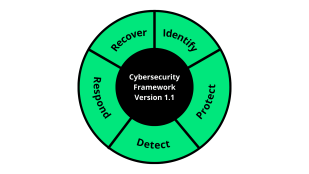

É responsável por fornecer uma estrutura e ajuda as empresas a entenderem, comunicarem e gerenciarem os riscos cibernéticos. Ela funciona de forma cíclica, com as seguintes etapas:

- Identificar: desenvolver a compreensão dos riscos para sistemas, ativos, dados e capacidades. Exemplos: gestão de ativos, ambientes de negócios, governança, avaliação de risco, estratégia de avaliação de risco e gestão de riscos da cadeia de suprimentos;

- Proteger: implementar salvaguardas para garantir a prestação de serviços de infraestrutura crítica. Exemplos: controle de acesso, conscientização e treinamento, segurança de dados, processos e procedimentos de proteção da informação, manutenção e tecnologia da proteção;

- Detectar: identificar a ocorrência de um evento de segurança cibernética em tempo hábil. Exemplos: anomalias e eventos, monitoramento contínuo de segurança e processos de detecção;

- Responder: tomar medidas em relação aos eventos de segurança cibernética detectados para conter o impacto. Exemplos: planejamento, análises e melhorias;

- Recuperar: manter planos de resiliência e restaurar capacidades ou serviços prejudicados devido a um evento de segurança cibernética. Exemplos: recuperação e comunicação.

NIST Special Publication 800-53 (SP 800-53)

Com mais de 900 requisitos, o NIST SP 800-53 é a estrutura de segurança cibernética mais granular disponível, ou seja, o “padrão ouro” de segurança cibernética entre os órgãos federais.

Essa publicação fornece diretrizes para os controles de segurança e privacidade para sistemas de informações federais, bem como para sistemas que processam informações federais.

Isso define controles específicos de segurança e privacidade que podem ser aplicados para lidar com vários fatores de risco e oferece orientação sobre como adaptar esses controles às necessidades exclusivas de uma organização.

Vale destacar que o NIST SP 800-53 fornece os controles necessários para implementar o NIST CSF.

NIST Special Publication 800-171 (SP 800-171)

A publicação do NIST SP 800-171 aconteceu em junho de 2015 e recebeu várias atualizações em resposta à evolução de ameaças.

Projetado para sistemas de informação não federais e organizações que são contratantes do DoD (Departamento de Defesa dos EUA) e processam, armazenam ou transmitem informações não classificadas controladas (CUI).

A CUI é definida como informações, digitais e físicas, criadas por um governo (ou uma entidade em seu nome) que, embora não seja classificado, ainda é confidencial e requer proteção.

NIST Risk Management Framework (RMF)

A estrutura de gerenciamento de riscos do NIST oferece um processo estruturado para que as organizações gerenciem os riscos de segurança e privacidade, a partir das diretrizes e dos padrões do NIST.

Essa estrutura consiste em seis etapas:

- categorizar os sistemas de informação;

- selecionar controles de segurança;

- implementar controles de segurança;

- avaliar os controles de segurança;

- autorizar os sistemas de informação;

- monitorar os controles de segurança.

Qual a importância do NVD?

O acrônimo NVD (National Vulnerability Database, termo em inglês) representa um repositório confiável de informações sobre vulnerabilidades, que é mantido pelo NIST nos Estados Unidos. Ele funciona como a principal fonte autorizada de informações sobre vulnerabilidades identificadas em componentes de software, firmware e hardware.

Uma vez que o NIST desenvolve diretrizes e padrões de cibersegurança, o NVD avalia, classifica e fornece informações sobre as vulnerabilidades com base nessas diretrizes. Juntos, eles desempenham um papel fundamental para ajudar as organizações a realizarem um gerenciamento eficaz e avançar nas práticas de cibersegurança.

Além disso, ele é um modelo de referência que originou outros frameworks como ISO 27001 e CIS.

Checks relacionados ao NIST

- Clusters de Redshift não criptografados: os clusters do Redshift contêm dados confidenciais e informações relevantes da organização, portanto é importante habilitar a criptografia gerenciada pelo AWS Key Management Service (KMS). Isso reduz o risco de acesso aos dados por usuários não autorizados ou agentes mal-intencionados;

- Senha do IAM sem política de reutilização: é recomendável usar uma política IAM para impedir a reutilização de senhas. Isso mitiga o risco de uma violação de segurança, como acesso indevido à conta da AWS, roubo ou vazamento de credenciais e violação de dados;

- Acesso irrestrito ao PostgreSQL: essa configuração aumenta a exposição do PostgreSQL, a probabilidade de ataques e outras atividades maliciosas. Recomenda-se configurar um grupo de segurança restrito para permitir acesso apenas aos endereços IP necessários, com base no princípio do privilégio mínimo.

Esteja em conformidade com o NIST através do CleanCloud Score

A adoção de um framework precisa ser um processo contínuo e evolutivo, de acordo com a visão da organização.

E para fortalecer a postura de segurança e mitigar riscos no ambiente em nuvem vale a pena seguir os padrões do NIST.

O CleanCloud Score é um produto que oferece visibilidade sobre as nuvens AWS, Azure e Google Cloud, por meio de +400 verificações para ajudar a aumentar sua conformidade com o NIST.

Saiba mais no site: https://cleancloud.io/